Esports Team Name Generator

Generate a catchy name for your esports team in seconds, and start building your brand with AI.

Not sure what to type? Check out these examples.

Check these awesome

esports team name ideas.

While finding the perfect name for your esports team, sometimes all you need

is a little inspiration. Here are some of our top picks to help you get started:

How to name your esports team.

Follow these three simple steps to find a perfect name with 10Web's Esports Team Name Generator.

Describe your

business.

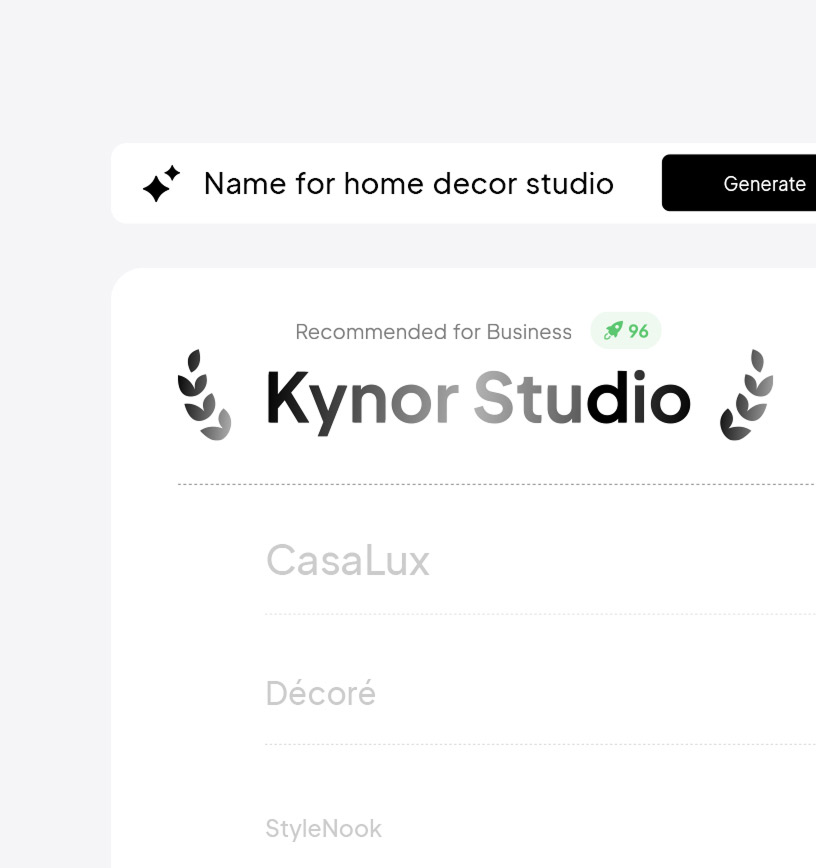

Type in some keywords or a short description of your esports team, and our AI tool will suggest unique names just for you.

Select your

favorite name.

Browse our selection of esports team names, choose one that fits your vision, or modify your input to discover the perfect match.

Take your

business online.

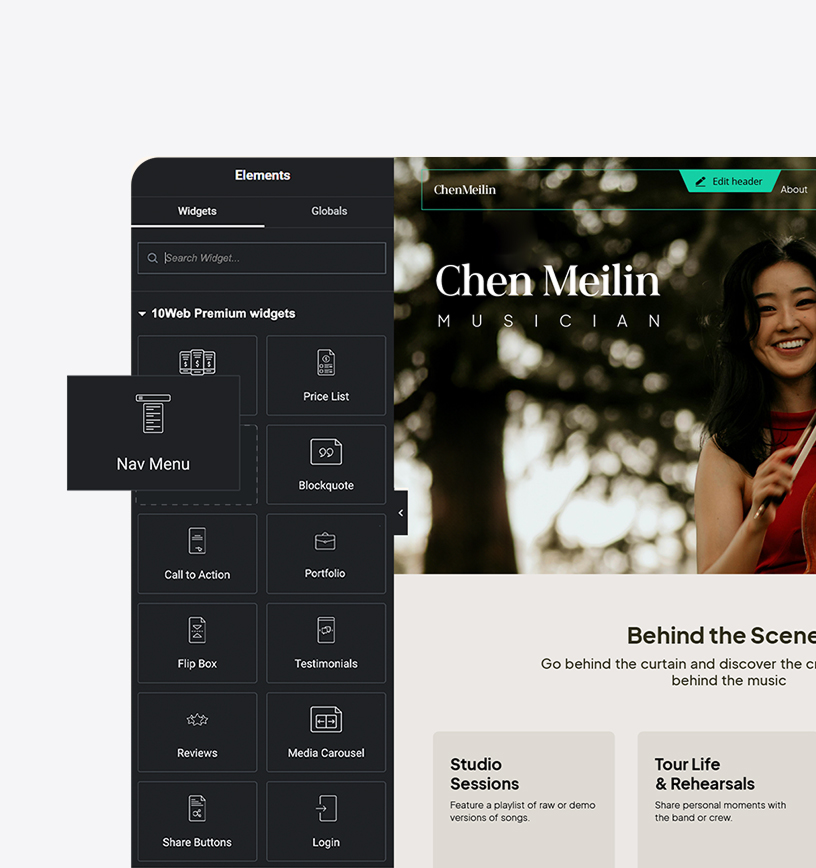

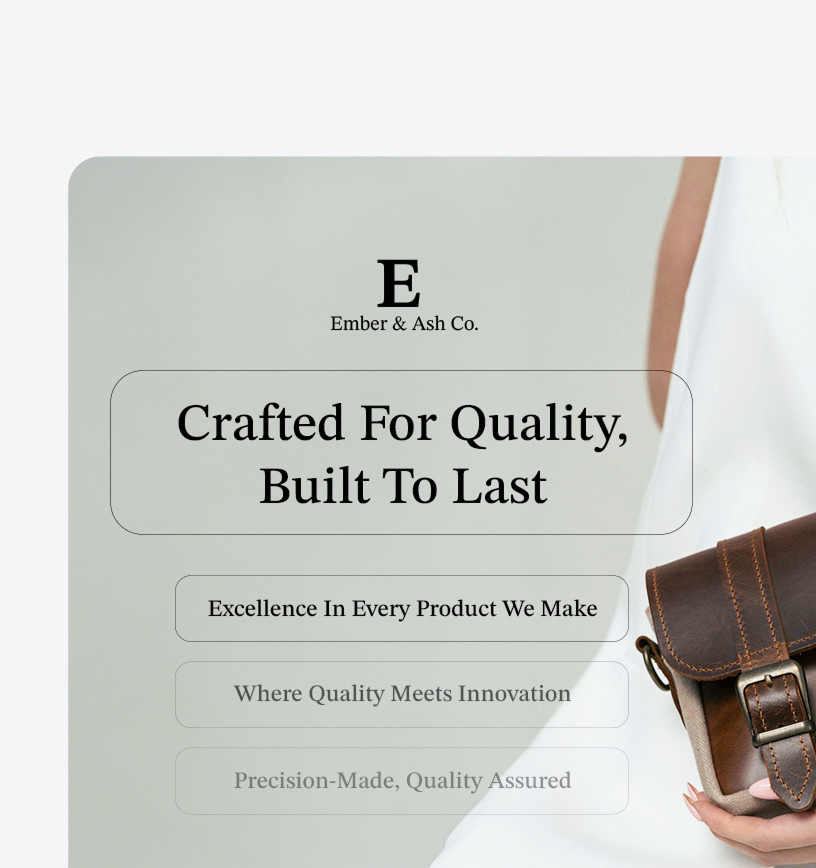

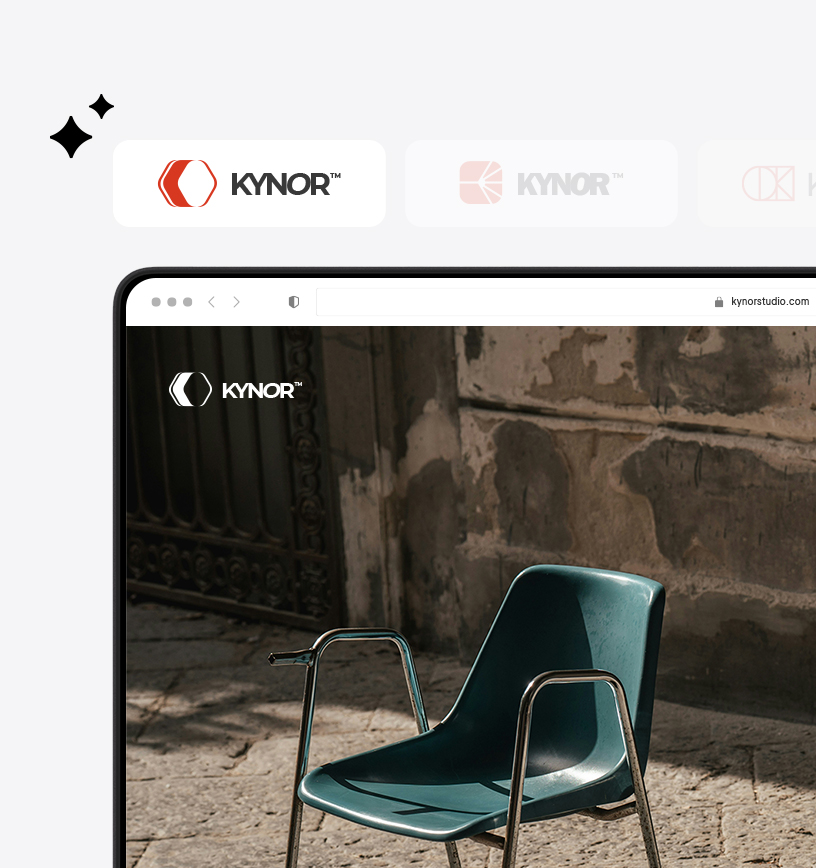

Get your esports team online instantly with a custom AI-generated website, sleek logo, and a free domain to start dominating the digital arena.

Benefits of using

Esports Team Name Generator.

Discover the advantages of our tool that streamline and enhance the process of naming your esports team, ensuring a memorable and impactful identity.

Creative inspiration

The 10Web's Esports Team Name Generator sparks unique ideas that resonate with the dynamic and competitive spirit of esports. It helps in crafting a name that stands out in the gaming community.

Brand identity

A strong, memorable name is crucial for an esports team to build a lasting brand. This tool generates names that capture the essence of teamwork and strategy, appealing directly to gaming enthusiasts.

Domain check

This feature ensures the chosen name has an available web domain. It's essential for establishing an online presence where fans can find updates, merchandise, and live streams.

Market appeal

Names generated are tailored to attract a young, tech-savvy audience, which is the primary demographic for esports. This alignment increases the team's visibility and marketability.

Time saving

Using the 10Web's Esports Team Name Generator, team founders can quickly find a compelling name without spending hours brainstorming. This lets them focus more on team building and strategy.

Cultural relevance

The tool considers current gaming trends and terminology, ensuring the name resonates well within the esports culture. This relevance helps in connecting with fans and sponsors alike.

Explore more industries.

Whether you're starting a tech company,

opening a restaurant, launching

a fashion brand,

or venturing into

ecommerce, our tool provides tailored

name suggestions for every sector.

Tips for naming your esports team.

Level up your game with a standout name—use these tips to make your esports team unforgettable.

Reflect gameplay style

Choose a name that hints at the style or strategy your esports team embraces. Whether it's aggressive, strategic, or innovative, the name should give a sense of how your team approaches the game.

Integrate niche terms

Use terminology or jargon that resonates with the specific game or genre your team specializes in. This can attract a dedicated fanbase who immediately understand the reference or context.

Consider meme culture

Incorporate popular memes or internet culture references that are well-known within the gaming community. This approach can make your team's name more relatable and memorable to a younger audience.

Avoid geographical limits

Eschewing location-based names can be beneficial for esports teams looking to appeal to a global audience. Focus on a universal appeal that transcends regional boundaries.

Test audience reaction

Before finalizing the name, get feedback from potential fans across various platforms like Reddit, Discord, or Twitch. Their reactions can provide valuable insights into how the name might be perceived.

Secure digital presence

Ensure the availability of the name across all major social media platforms and as a domain name. Consistency in your online presence helps in building a strong, recognizable brand.

Frequently asked questions.

What is the importance of a unique name for an esports team?

A unique name for an esports team helps in establishing a distinct identity that stands out in the competitive gaming industry. It aids in marketing, builds a strong brand, and fosters a sense of unity and pride among team members and fans.

How does 10Web's Esports Team Name Generator work?

10Web’s Esports Team Name Generator uses specific algorithms to create unique and catchy team names based on keywords you input. It generates multiple options to choose from, ensuring you find a name that resonates with the team’s identity and values.

Can I use the names generated by 10Web's tool for other gaming purposes?

Yes, the names generated by 10Web’s Esports Team Name Generator can be used for various gaming purposes, including online gaming clans, tournament teams, or even for branding gaming-related products or services.

What should I consider when choosing a name from the suggestions provided by the generator?

When choosing a name from the suggestions provided by the generator, consider how it reflects your team’s personality, is easy to remember, resonates with your audience, and has available domain names and social media handles for consistent branding.

How do I know if the esports team name generated is not already in use?

To ensure the esports team name generated is not already in use, conduct thorough online searches, check for trademark registrations, and search social media platforms. It’s important to ensure the name is legally available to avoid future disputes.

What are some tips for creating an esports team name that's easy to remember?

For creating an easily memorable esports team name, keep it short, use rhythmic sounds or alliteration, and choose words that evoke strong imagery or emotions. A memorable name makes it easier for fans to remember and support the team.

If I don't like the first set of names generated, can I get more suggestions?

Yes, if the first set of names doesn’t suit your needs, 10Web’s Esports Team Name Generator allows you to generate more options. Simply input different keywords or adjust your preferences to explore new name suggestions.

How can I personalize an esports team name to reflect our team's character?

To personalize an esports team name, incorporate elements that reflect your team’s character such as team colors, mascot, hometown, or unique traits of the team members. This personal touch helps in forming a deeper connection with the audience.