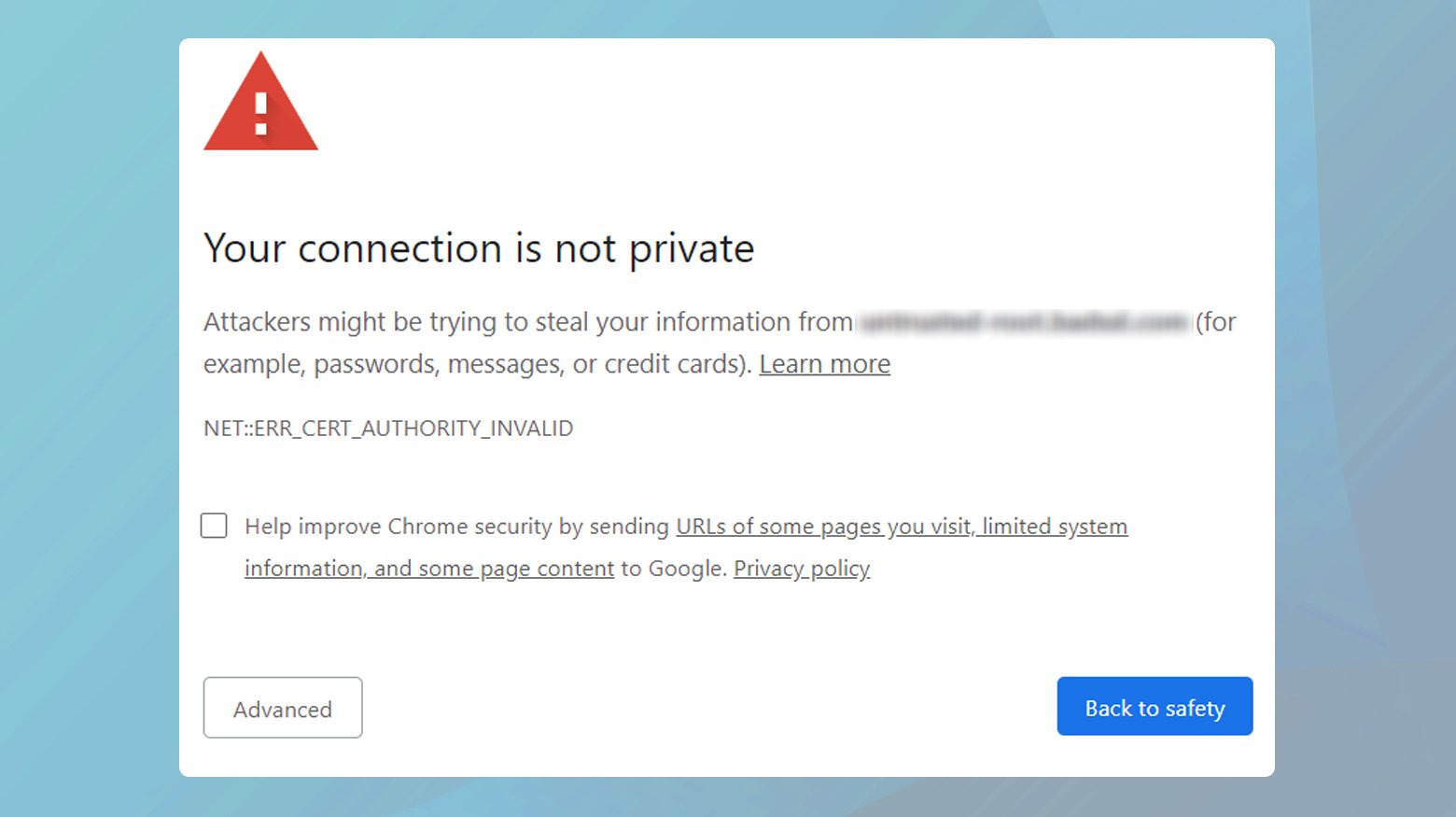

Cuando estás navegando por la web y de repente te encuentras con un obstáculo en el camino con una advertencia que dice «Tu conexión no es privada», es algo más que un pequeño contratiempo.

Este mensaje de error es la forma que tiene tu navegador de decirte que la conexión con el sitio web que intentas visitar no es segura.

Básicamente, es un mecanismo de protección diseñado para evitar que tu información personal quede expuesta a posibles ciberamenazas.

En esencia, esta advertencia se refiere a la integridad y confidencialidad de los datos intercambiados entre tu navegador y el sitio web.

Say goodbye to website errors

Achieve peace of mind with 99.99% uptime on 10Web Managed

WordPress Hosting, powered by Google Cloud.

Variaciones del error

Este error puede manifestarse de varias formas en distintos navegadores y dispositivos, lo que lo convierte en un adversario versátil para tu experiencia de navegación.

He aquí algunas variaciones comunes que puedes encontrar:

- Tu conexión no es privada

- NET::ERR_CERT_AUTHORITY_INVALID

- NET::ERR_CERT_NOMBRE_COMMON_INVALIDO

- NET::ERR_CERT_FECHA_INVALIDA

- NET::ERR_CERT_ALGORITMO_FIRMA_DÉBIL

- Error de certificado SSL

- Código de error: DLG_FLAGS_INVALID_CA

- Código de error: SEC_ERROR_EMISOR_DESCONOCIDO

- Safari no puede verificar la identidad del sitio web

- ¡El certificado de seguridad del sitio no es de confianza!

A pesar de las diferentes etiquetas, la esencia del problema sigue siendo la misma: hay un problema con el certificado SSL (Secure Sockets Layer) del sitio web, que es crucial para establecer una conexión HTTPS segura.

¿Por qué se produce este error?

El error «Tu conexión no es privada» es una protección contra posibles riesgos de seguridad, que aparece cuando tu navegador encuentra problemas con el certificado SSL/TLS de un sitio web.

Comprender las causas fundamentales de este error puede ayudar tanto a los usuarios como a los administradores del sitio web a navegar y resolverlo eficazmente.

He aquí una inmersión más profunda en las razones más comunes detrás de este error:

Certificado SSL caducado

Los certificados SSL tienen un periodo de validez, y los propietarios de sitios web deben renovarlos antes de que caduquen.

Si el certificado SSL de un sitio web ha caducado, los navegadores dejarán de considerar segura la conexión, lo que provocará este mensaje de error.

Esto es similar a conducir con un carné de conducir caducado; es una señal de alarma inmediata para las autoridades, o en este caso, para el navegador.

Fecha y hora incorrectas en el dispositivo cliente

Si la configuración de fecha y hora de tu dispositivo (el cliente) es incorrecta, puede hacer que los certificados SSL parezcan inválidos.

Esto se debe a que tu navegador comprueba la validez del certificado con la fecha y hora actuales de tu dispositivo.

Si hay una discrepancia, el navegador se equivoca y marca la conexión como no segura.

Imagina que intentas utilizar un cupón antes de su fecha de inicio; la tienda no lo acepta porque, según su plazo de validez, aún no es válido.

Autoridad de certificación (CA) no fiable

Los navegadores mantienen una lista de Autoridades de Certificación de confianza.

Si el certificado SSL de un sitio web ha sido emitido por una autoridad que no está en esta lista, el navegador no confiará en la conexión.

Esta situación es como la de un diplomático extranjero que llega a un nuevo país sin las credenciales adecuadas reconocidas por el país anfitrión: provoca una falta de confianza.

Certificado mal configurado o nombre de dominio no coincidente

Para que un certificado SSL se considere válido, debe estar correctamente configurado para el nombre de dominio que protege.

Si no coincide -por ejemplo, el certificado se emitió para `www.example.com` pero estás intentando acceder a `ejemplo.com` sin las ‘www’- el navegador dará la alarma.

Esto es similar a intentar entrar en una instalación segura con una identificación que no coincide exactamente con el nombre de la lista de invitados.

Cifrado débil o protocolo anticuado

Los navegadores modernos exigen que los certificados SSL utilicen algoritmos de cifrado potentes y protocolos actualizados (como TLS 1.2 o superior).

Si un certificado utiliza un cifrado débil o un protocolo obsoleto, el navegador considera que la conexión es insegura.

Esto puede compararse a un sistema de seguridad que utiliza cerraduras antiguas y fáciles de forzar en lugar de cerraduras modernas y de alta seguridad.

Mala configuración de la política HSTS

HTTP Strict Transport Security (HSTS) es un mecanismo de política de seguridad web que obliga a los navegadores a interactuar con los sitios web sólo a través de conexiones HTTPS seguras.

Si un sitio web tiene HSTS activado pero hay un problema con su certificado SSL, los navegadores no permitirán a los usuarios saltarse el mensaje de error, ni siquiera manualmente.

Esto se debe a que la política indica al navegador que aplique estrictamente las conexiones seguras, sin dejar lugar a excepciones.

Interferencias de antivirus o políticas de red

A veces, el software antivirus o las políticas de red (especialmente en entornos corporativos) interceptan y escanean las conexiones SSL en busca de amenazas de seguridad.

A veces, esta interceptación puede provocar errores SSL si el mecanismo de escaneado sustituye el certificado SSL del sitio web por uno propio, en el que el navegador podría no confiar.

Es como si un guardia de seguridad en un concierto cambiara tu entrada por otra diferente para inspeccionarla, pero el portero no reconoce el cambio y deniega la entrada.

Soluciones en profundidad a los fallos de verificación de los certificados SSL

Actualiza tu navegador

Los navegadores web modernos están equipados con los últimos estándares de seguridad, incluidos los protocolos y conjuntos de cifrado SSL/TLS más recientes, que son esenciales para el cifrado seguro de los datos entre tu dispositivo y los servidores web.

Cuando un navegador está anticuado, puede no reconocer o admitir los certificados SSL recién emitidos, lo que provoca fallos en la verificación.

Las actualizaciones periódicas garantizan la compatibilidad con los últimos certificados de seguridad y métodos de cifrado, reduciendo significativamente el riesgo de encontrar errores SSL.

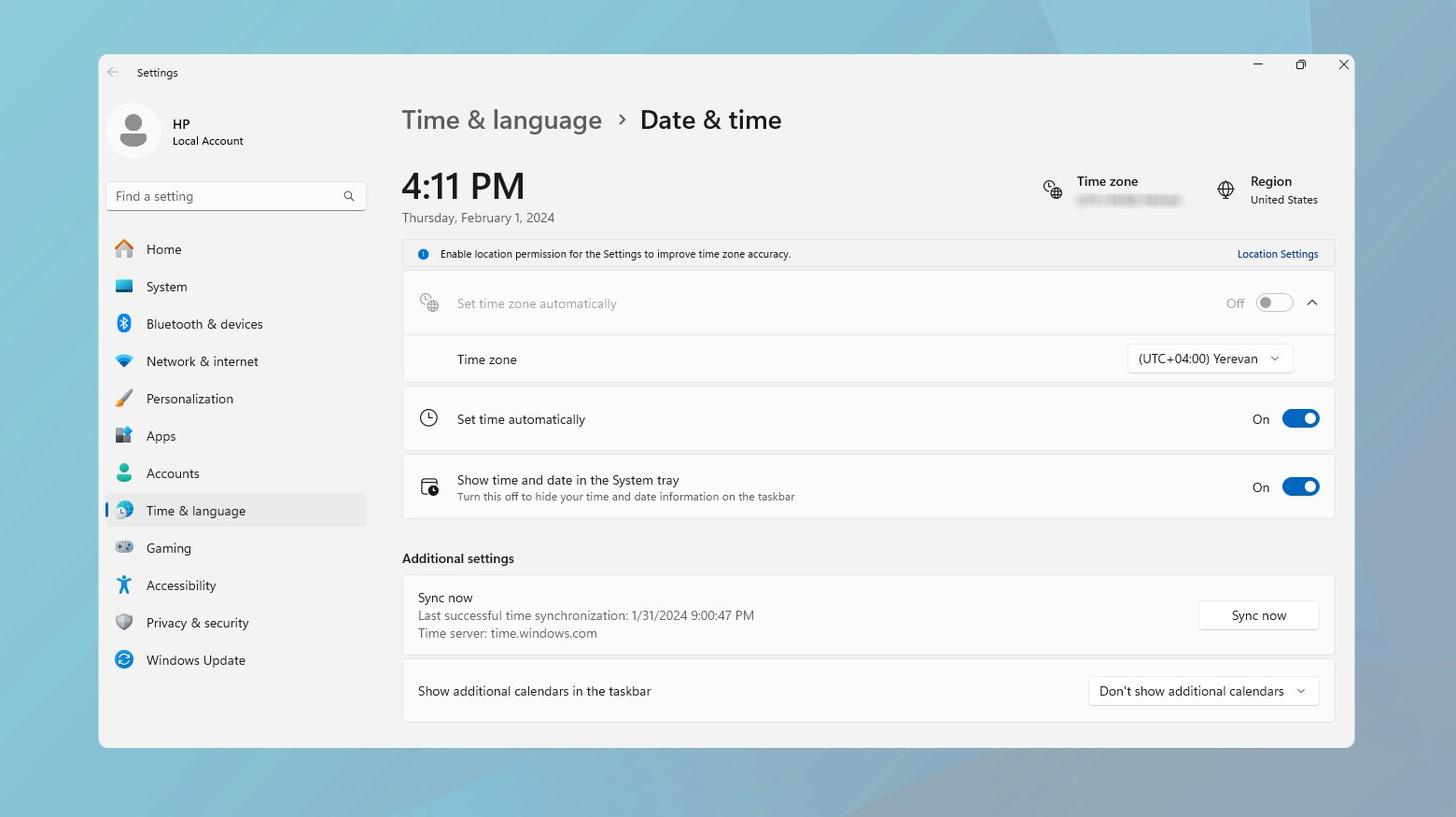

Corrige la fecha y la hora de tu sistema

Los certificados SSL tienen un periodo de validez específico, y los navegadores web se basan en la fecha y hora de tu sistema para verificar que el certificado es válido en ese momento.

Si la fecha y la hora de tu dispositivo son significativamente incorrectas, puede parecer falsamente que el certificado SSL ha caducado o que aún no es válido, haciendo que el navegador rechace la conexión.

Asegurarte de que el reloj de tu sistema es preciso es una medida sencilla pero eficaz para evitar tales desajustes y garantizar verificaciones SSL sin problemas.

Windows

- Pulsa con el botón derecho del ratón sobre la visualización de la hora en la barra de tareas.

- Selecciona «Ajustar fecha/hora».

- Asegúrate de que la opción «Ajustar la hora automáticamente» está activada o ajusta manualmente la fecha y hora correctas.

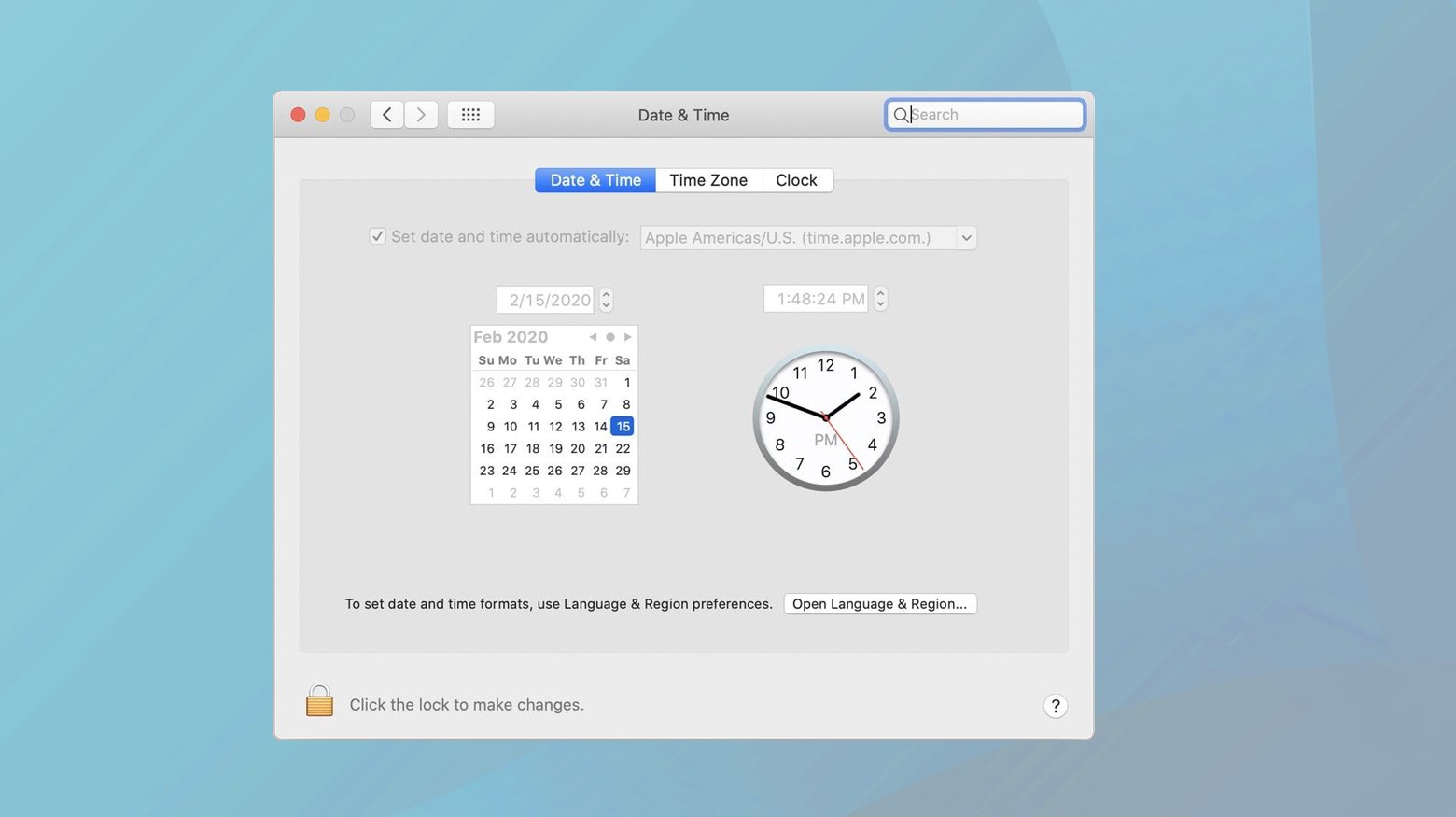

Mac

- Abre «Preferencias del Sistema».

- Haz clic en «Fecha y Hora».

- Marca «Establecer fecha y hora automáticamente» o ajusta manualmente la configuración.

Borra la caché y las cookies del navegador

La caché y las cookies del navegador pueden almacenar información obsoleta del certificado SSL, que puede entrar en conflicto con los certificados válidos actuales en visitas posteriores al sitio web.

Esto puede hacer que el navegador haga referencia a una versión antigua o no válida del certificado, provocando errores de verificación.

Borrar la caché y las cookies obliga al navegador a obtener el certificado más reciente del servidor, lo que facilita un apretón de manos SSL satisfactorio.

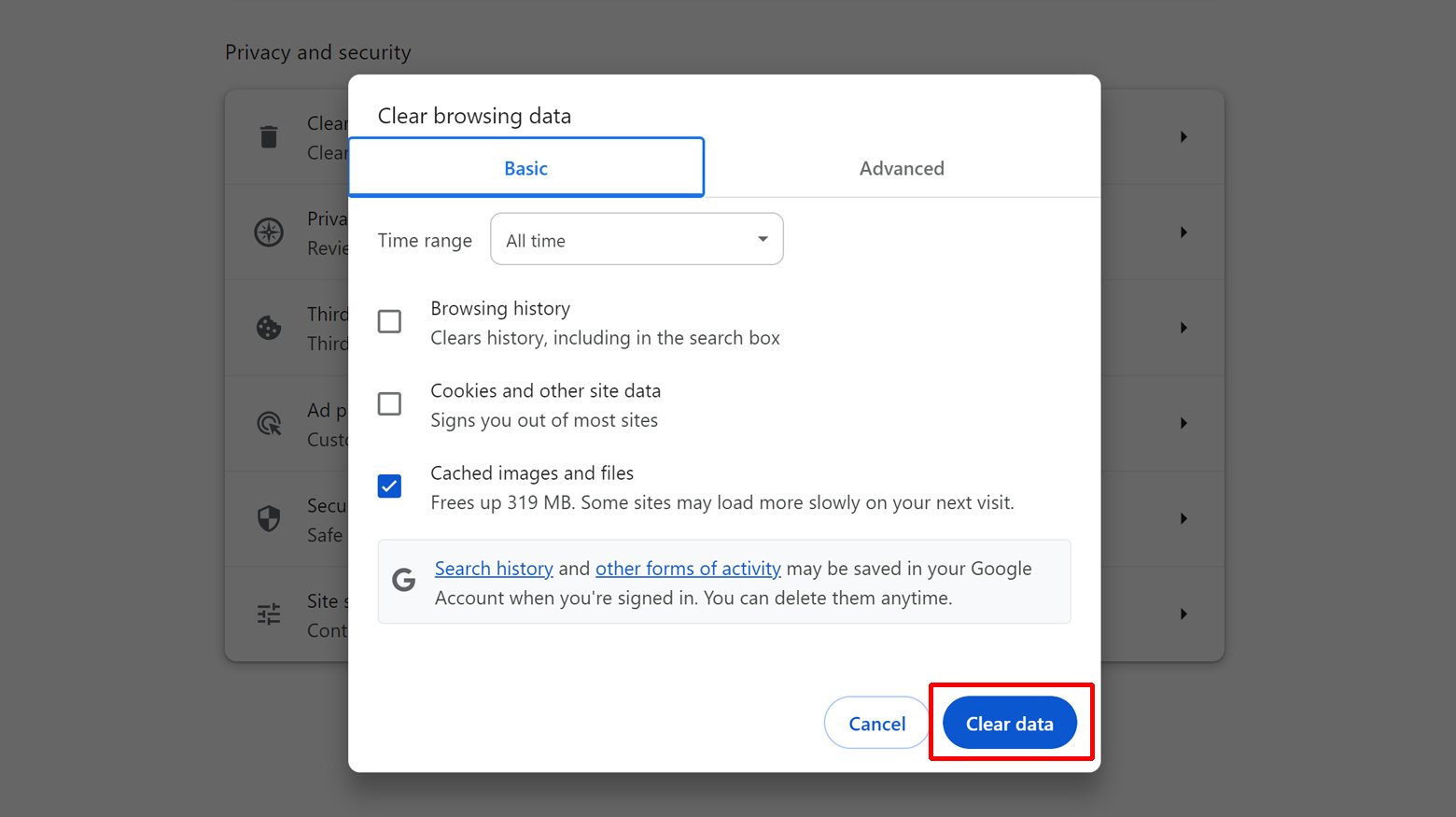

- Ve a la configuración o preferencias de tu navegador.

- Busca la sección «Privacidad» o «Historial».

- Selecciona «Borrar datos de navegación» o una opción similar.

- Elige borrar caché y cookies, seleccionando «Todo el tiempo» como intervalo de tiempo.

- Confírmalo pulsando «Borrar datos» o un botón de confirmación similar.

Borra el estado SSL de tu ordenador

El estado SSL de un ordenador engloba la caché de certificados SSL y el historial de sesiones SSL que ha establecido el navegador.

Con el tiempo, esta caché puede acumular certificados SSL obsoletos o no válidos, que podrían interferir con la capacidad del navegador para establecer conexiones seguras con sitios web.

Borrar el estado SSL obliga al navegador a recuperar una copia nueva del certificado SSL directamente del servidor web durante el siguiente intento de conexión.

Esto garantiza que se resuelva cualquier problema causado por discrepancias en los certificados almacenados en caché, lo que permite hacer borrón y cuenta nueva en las conexiones SSL.

Este proceso es especialmente eficaz para resolver errores SSL persistentes que no se solucionan únicamente borrando la caché o las cookies del navegador.

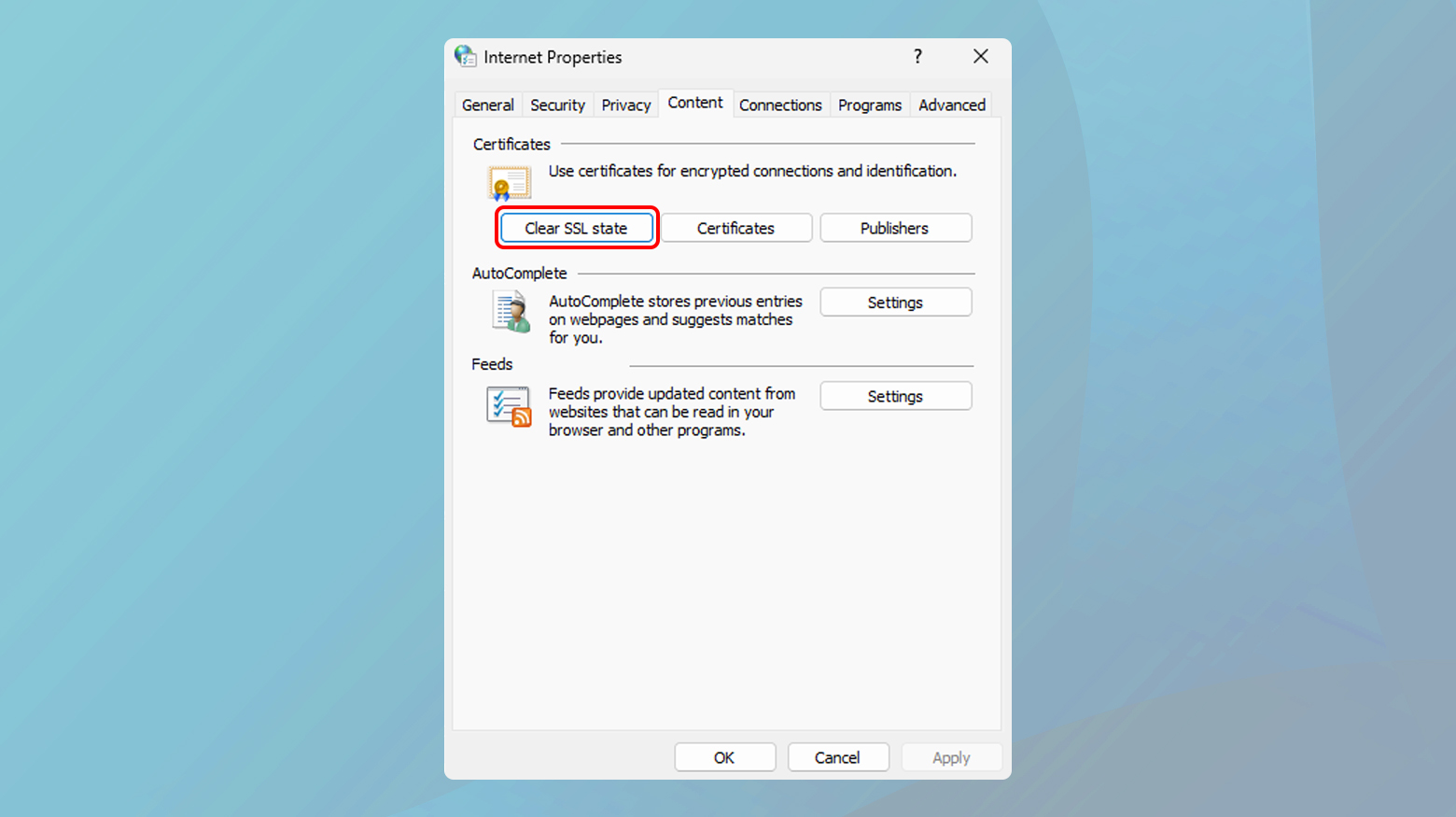

Para borrar el estado SSL:

- Pulsa la tecla de Windows, escribe «Opciones de Internet» y pulsa Intro.

Se abrirá la ventana de Propiedades de Internet. - En la ventana Propiedades de Internet, haz clic en la pestaña «Contenido» para acceder a su configuración.

- Dentro de la pestaña Contenido, localiza el botón «Borrar estado SSL» y haz clic en él.

Esto borrará la caché SSL almacenada en tu ordenador.

Desactivar el escaneo SSL del antivirus

Los programas antivirus pueden interceptar y escanear el tráfico cifrado con SSL para comprobar si hay malware o intentos de suplantación de identidad.

Este proceso puede modificar o bloquear inadvertidamente certificados SSL legítimos, haciendo que los navegadores los marquen como no fiables.

Desactivar el escaneo SSL/TLS en tu software antivirus impide que interfiera con los procesos de cifrado naturales de la web, eliminando así esta fuente de fallos de verificación.

- Abre tu programa antivirus.

- Localiza los ajustes de «Configuración avanzada» o «Protección de red».

- Busca la opción «Análisis SSL» o «Análisis HTTPS» y desactívala.

Cambia tus servidores DNS

Los problemas del servidor DNS pueden provocar un desvío erróneo de la solicitud a un servidor que no aloja el sitio web que intentas visitar, lo que puede causar errores SSL si el servidor presenta un certificado SSL incorrecto.

Utilizar servidores DNS públicos fiables, como los proporcionados por Google u OpenDNS, puede mejorar la precisión de las resoluciones de nombres de dominio y reducir la probabilidad de encontrar errores de certificados SSL relacionados con configuraciones DNS incorrectas.

Cambiar tus servidores DNS puede mejorar tu velocidad de Internet, aumentar la seguridad y, a veces, ayudarte a acceder más rápido a determinados sitios web.

Aquí tienes una guía paso a paso sobre cómo cambiar tus servidores DNS tanto en Windows como en Mac.

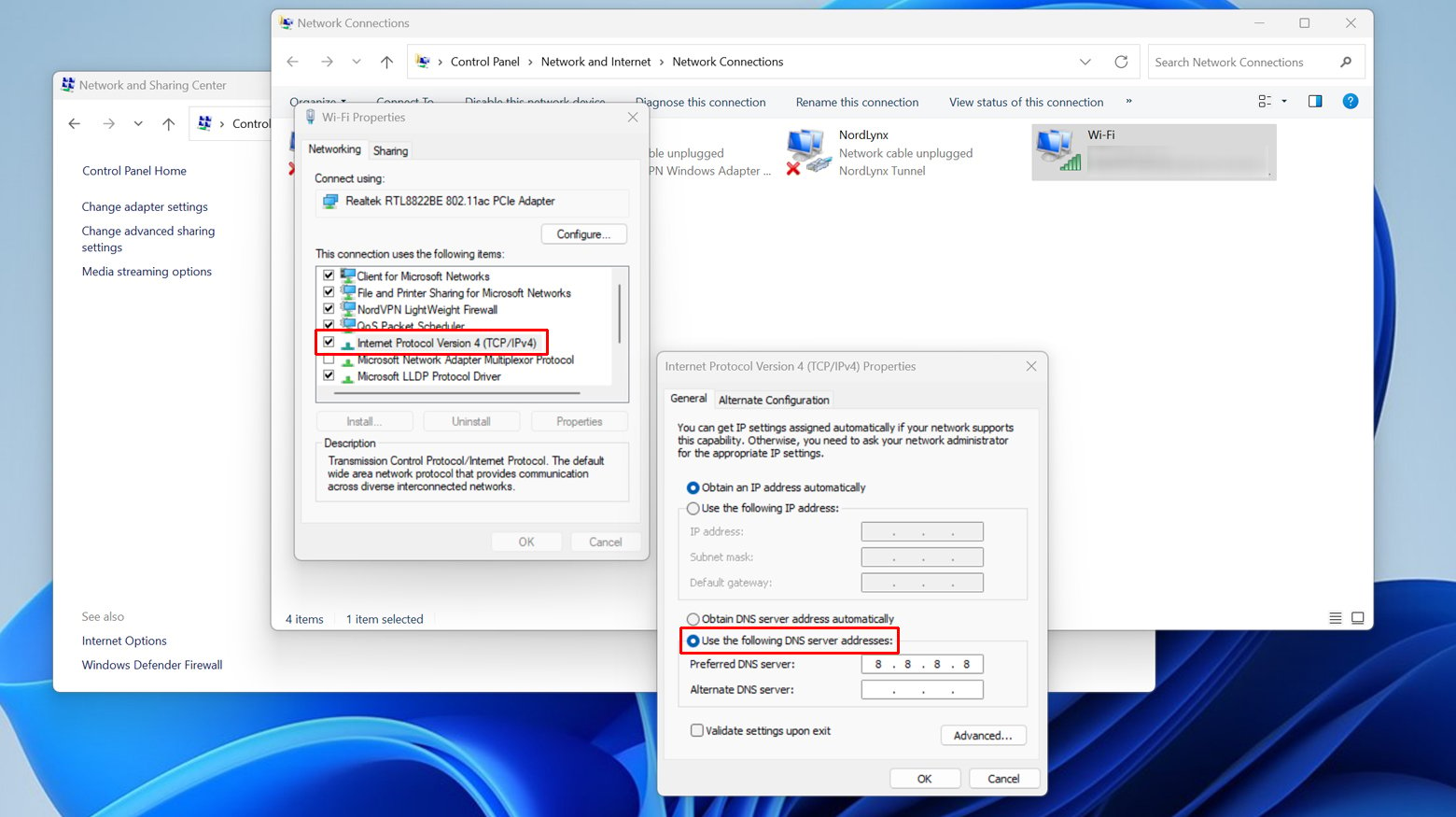

Windows

- Pulsa la tecla de Windows, escribe «Panel de control» y pulsa Intro.

- Haz clic en «Centro de redes y recursos compartidos».

- A la izquierda, haz clic en «Cambiar configuración del adaptador».

- Haz clic con el botón derecho en tu conexión de red (puede ser «Wi-Fi» o «Ethernet», según cómo estés conectado) y selecciona «Propiedades».

- Desplázate hasta «Protocolo de Internet versión 4 (TCP/IPv4)» o IPv6 y selecciónalo, luego haz clic en «Propiedades».

- Selecciona «Utilizar las siguientes direcciones de servidor DNS».

- Introduce tu servidor DNS preferido en la casilla «Servidor DNS preferido» y el servidor DNS alternativo en la casilla «Servidor DNS alternativo».

Por ejemplo, para Google DNS, utilizarías 8.8.8.8 y 8.8.4.4, respectivamente. - Haz clic en «Aceptar» para guardar los cambios.

- Abre el Símbolo del sistema escribiendo «cmd» en el menú de inicio y escribe `ipconfig /flushdns` para borrar la caché DNS.

Esto garantiza que tu nueva configuración DNS se utilice inmediatamente.

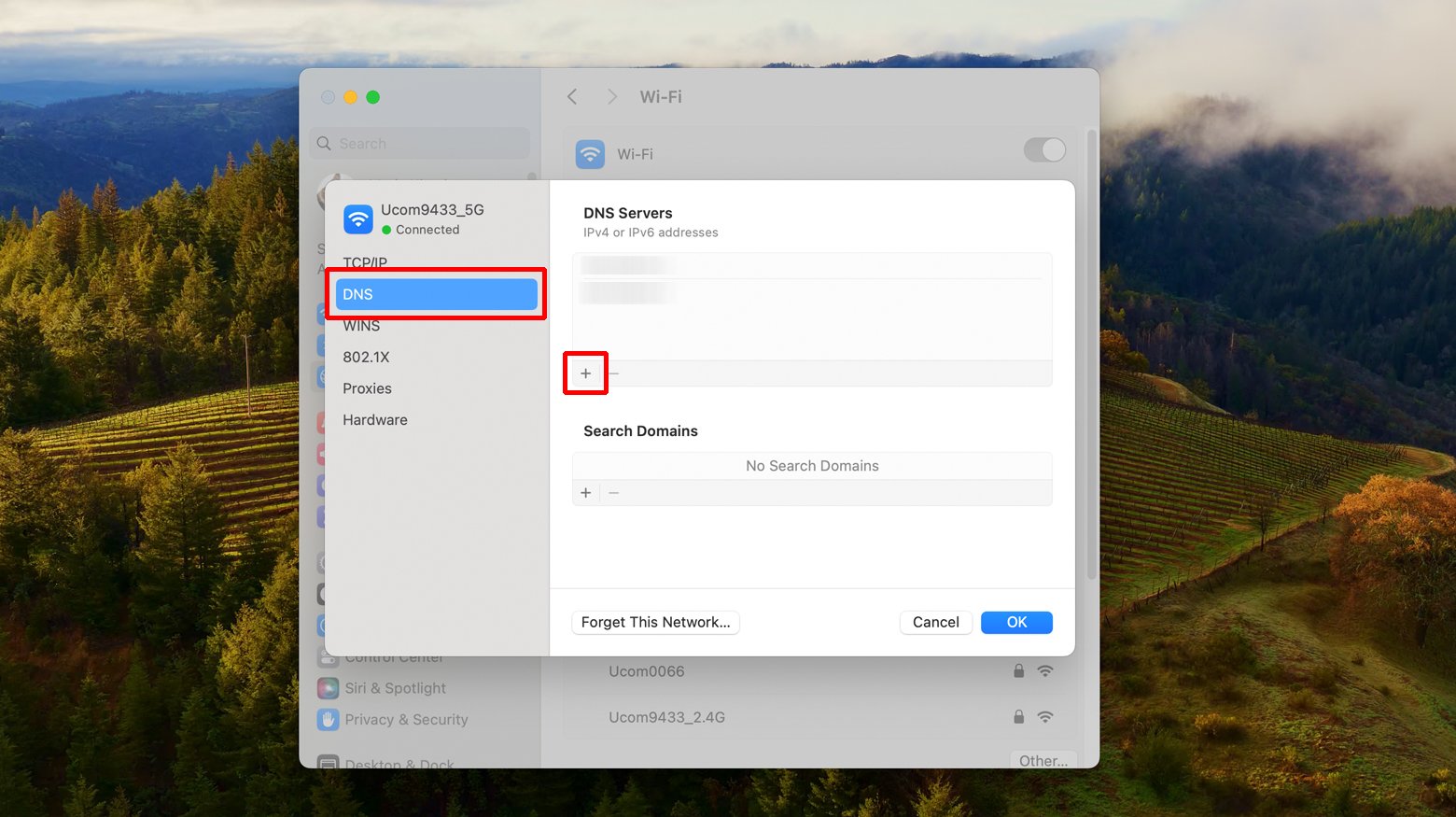

Mac

- Haz clic en el menú Apple y selecciona «Preferencias del Sistema».

- Haz clic en «Red».

- Selecciona la conexión de red que deseas configurar (Wi-Fi o Ethernet) en el panel izquierdo y, a continuación, haz clic en «Avanzadas…»

- Haz clic en la pestaña «DNS» de la parte superior de la ventana.

- Haz clic en el botón «+» situado bajo la lista Servidores DNS para añadir un nuevo servidor DNS.

Introduce la dirección de tu servidor DNS preferido.

Repite este paso para añadir un servidor DNS alternativo. - Haz clic en «Aceptar» y luego en «Aplicar» para guardar los cambios.

- Abre Terminal y escribe `sudo killall -HUP mDNSResponder` para borrar la caché DNS en macOS.

Esto garantiza que tu nueva configuración de DNS se utilice inmediatamente.

Eludir la advertencia (Proceder con precaución)

Eludir las advertencias SSL es generalmente inseguro y sólo debe hacerse en casos en los que tengas absoluta confianza en la autenticidad del sitio web y comprendas los riesgos.

Este paso ignora temporalmente el proceso de verificación SSL, permitiendo el acceso a los sitios a pesar de los posibles problemas de seguridad.

Es crucial reconocer que esto socava el propósito de los certificados SSL, que es garantizar la integridad y confidencialidad de los datos intercambiados en línea.

Para evitar la advertencia:Antes de proceder, asegúrate de que comprendes los riesgos que conlleva.

- Haz clic en «Avanzado» en la página de advertencia.

- Busca una opción para acceder al sitio web.

Renovar certificados SSL caducados

Un certificado SSL caducado es una de las causas más comunes de errores SSL.

Los certificados se emiten por un periodo limitado, y la caducidad es una medida de seguridad que garantiza que las credenciales se renueven periódicamente y se actualicen con los últimos estándares de cifrado.

La renovación oportuna de los certificados SSL es crucial para mantener la fiabilidad y seguridad de tu sitio web, evitando que los navegadores muestren advertencias de seguridad a los visitantes.

Garantizar la correcta instalación del certificado

La correcta instalación de un certificado SSL implica no sólo el certificado en sí, sino también la correcta configuración de los certificados intermedios y de la cadena de certificados.

Una cadena de certificados mal configurada puede provocar fallos en la verificación, ya que los navegadores pueden no ser capaces de rastrear la ruta de confianza hasta una autoridad de certificados raíz que reconozcan.

El uso de herramientas de verificación de la configuración SSL puede ayudar a identificar y corregir estos problemas, garantizando un proceso de verificación sin problemas.

Utiliza una autoridad de certificación (CA) reconocida

Es más probable que los navegadores confíen en los certificados SSL emitidos por CA reconocidas, ya que estas autoridades están incluidas en la lista preinstalada de CA de confianza de los navegadores.

Es posible que no se confíe automáticamente en los certificados de CA no reconocidas o de menor reputación, lo que provocaría errores de verificación.

Elegir una CA de buena reputación garantiza una amplia compatibilidad y confianza, facilitando conexiones seguras sin interrupciones.

Configurar el servidor para que admita SNI

La Indicación de Nombre de Servidor (SNI) es una tecnología que permite alojar varios certificados SSL en una única dirección IP, lo que permite al servidor presentar el certificado correcto en función del nombre de dominio solicitado por el cliente.

Sin SNI, los servidores con múltiples dominios en una única IP pueden presentar inadvertidamente el certificado SSL incorrecto, provocando fallos de verificación en algunos sitios.

Configurar SNI garantiza que se utilice el certificado correcto para cada dominio, evitando tales conflictos.

Antes de empezar, asegúrate de que el software de tu servidor (por ejemplo, Apache, Nginx) y el sistema operativo subyacente admiten SNI.

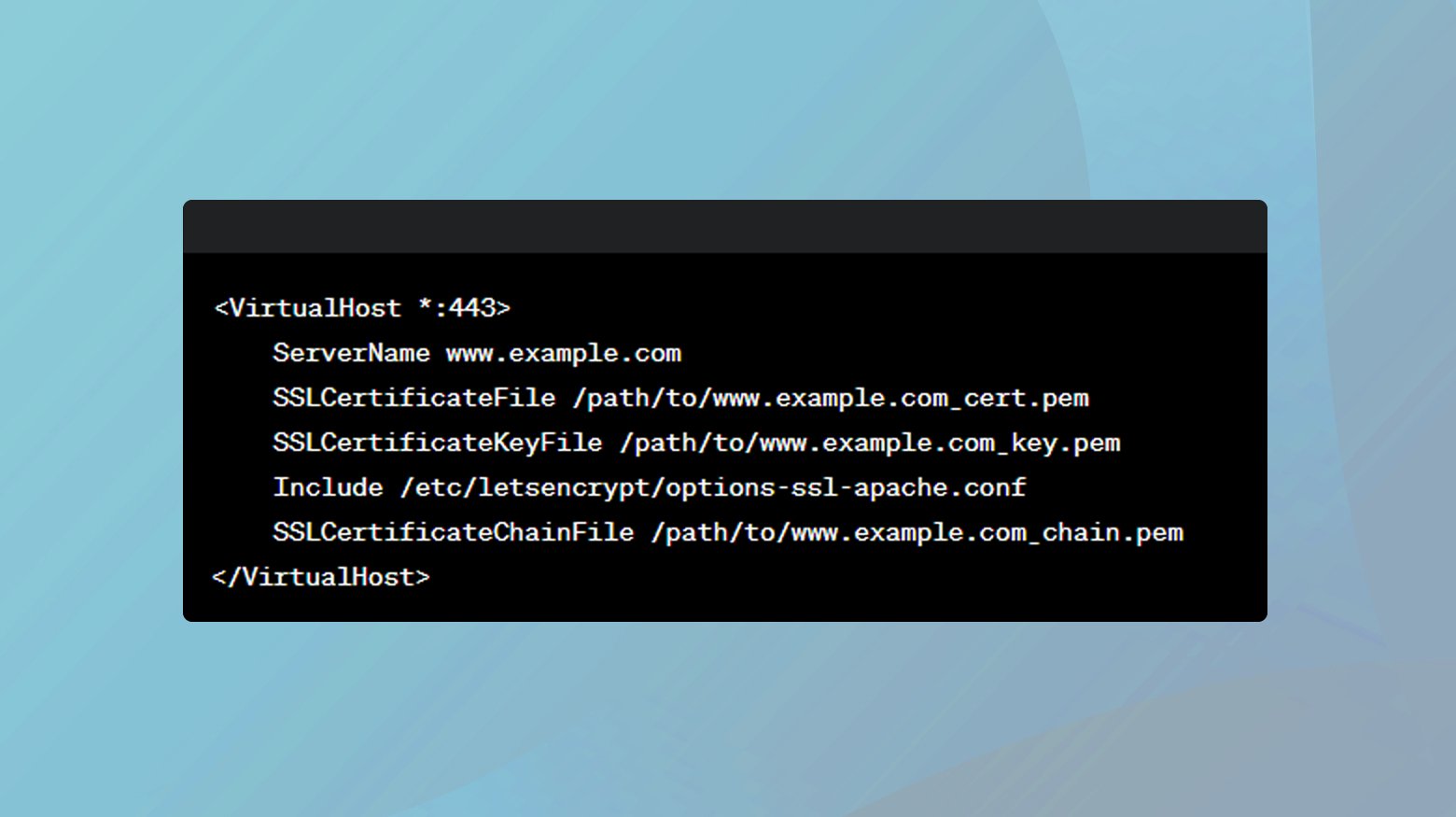

Apache

Para Apache, asegúrate de que estás ejecutando la versión 2.2.12 o posterior.

- Edita la configuración del VirtualHost para cada dominio en tu archivo ‘httpd.conf’ o ‘ssl.conf’.

- Especifica una única directiva «ServerName» y la ruta a los archivos de certificados y claves mediante las directivas «SSLCertificateFile» y «SSLCertificateKeyFile».

- Aplica los cambios reiniciando tu servidor web.

Para Apache, utiliza ‘sudo service apache2 restart’.

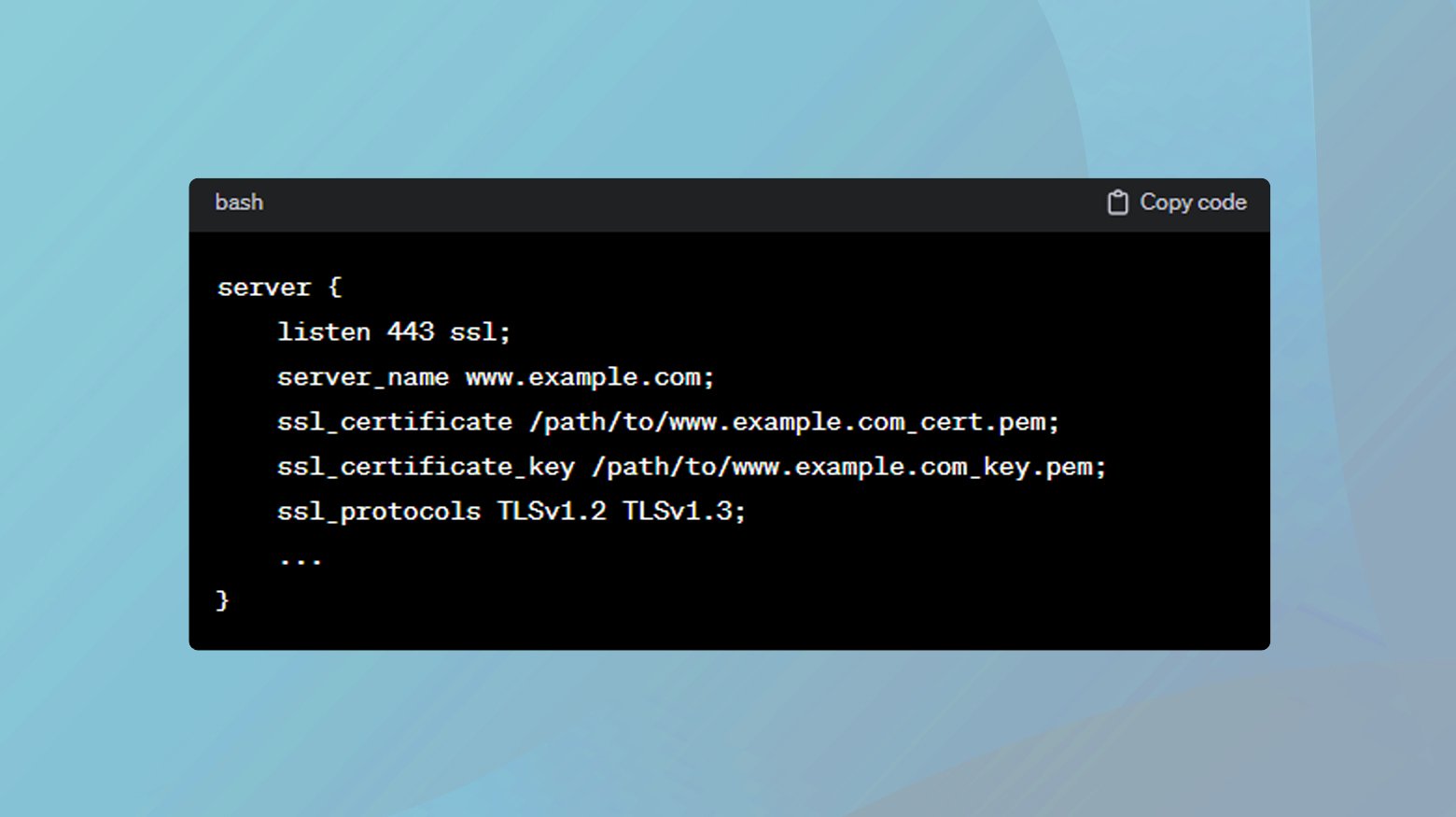

Nginx

Para Nginx, asegúrate de que utilizas la versión 0.5.32 o posterior.

En tu bloque de servidor, establece el nombre_del_servidor en tu dominio y especifica el certificado SSL y la clave:

Aplica los cambios reiniciando tu servidor web.

Para Nginx, utiliza ‘sudo service nginx restart’.

Actualizar a protocolos y cifrados seguros

La seguridad de una conexión SSL/TLS no sólo depende de la validez del certificado, sino también de la solidez de los protocolos de encriptación y cifrado utilizados.

Los protocolos más antiguos, como SSL 3.0 y las primeras versiones de TLS, son vulnerables a los ataques y se consideran inseguros.

Actualizar a los últimos protocolos y cifrados admitidos mejora la seguridad de las conexiones y garantiza la compatibilidad con las normas de seguridad aplicadas por los navegadores modernos.

Modificar la configuración del servidor

Apache: Edita tu archivo httpd.conf o ssl.conf para incluirlo:

SSLProtocol all -SSLv2 -SSLv3 -TLSv1 -TLSv1.1 SSLCipherSuite HIGH:!aNULL:!MD5:!RC4 SSLHonorCipherOrder on

Nginx: Actualiza tu bloque de servidor en nginx.conf:

ssl_protocols TLSv1.2 TLSv1.3; ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256'; ssl_prefer_server_ciphers on;

Aplica los cambios reiniciando el servidor como se describe en el paso de configuración SNI.

Implementar la Seguridad de Transporte Estricta HTTP (HSTS)

HSTS es un mecanismo de política que obliga a los navegadores a interactuar con tu sitio web sólo a través de HTTPS, eliminando el riesgo de ataques de downgrade y garantizando que todas las comunicaciones estén cifradas de forma segura.

Aunque HSTS refuerza la seguridad, requiere que la configuración SSL de tu sitio esté libre de errores, ya que cualquier error SSL podría hacer que tu sitio fuera inaccesible a los visitantes hasta que se resolviera el problema.

Apache:Añade lo siguiente a tu VirtualHost en httpd.conf o ssl.conf:

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains"

Nginx:Añade lo siguiente a tu bloque de servidor en nginx.conf:

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always;

Reinicia tu servidor web para aplicar la política HSTS.

Configuración correcta del nombre de dominio

El certificado SSL debe coincidir con el nombre de dominio que utilizan los visitantes para acceder a tu sitio, incluidos los subdominios.

Las discrepancias entre el certificado y el nombre de dominio son una causa común de errores SSL, ya que indican un riesgo potencial para la seguridad.

Asegurarse de que tu certificado SSL refleja con exactitud la estructura de tu dominio es esencial para una verificación satisfactoria.

Para comprobar la configuración de los dominios:

- Utiliza una herramienta SSL Checker online para verificar que tu certificado SSL coincide con el dominio y subdominios que pretendes proteger.

- Asegúrate de que tus registros DNS (A, CNAME) apuntan correctamente a la dirección IP del servidor que aloja el certificado SSL.

- Si no coincide, renueva o vuelve a emitir tu certificado SSL con los nombres de dominio correctos, incluidas las entradas SAN necesarias.

Supervisa y resuelve los problemas de contenido mixto

El contenido mixto se produce cuando un sitio web HTTPS seguro incluye recursos (como imágenes o scripts) cargados a través de una conexión HTTP insegura.

Esto puede socavar la seguridad del sitio y provocar advertencias del navegador.

Identificar y resolver los problemas de contenido mixto asegurándose de que todos los recursos se cargan a través de HTTPS es fundamental para mantener la integridad y seguridad de tu sitio.

Para resolver problemas de contenido mixto:

- Utiliza las herramientas de desarrollo del navegador (F12) para encontrar avisos de contenido mixto en la pestaña Consola.

- Herramientas en línea como «¿Por qué no hay candado?» también pueden ayudar a identificar contenido mixto en tus páginas.

- Actualizar enlaces de contenido:

- Comprueba manualmente el código fuente de tu página web y actualiza todos los enlaces HTTP a HTTPS.

Esto incluye los enlaces a imágenes, scripts, iframes y hojas de estilo. - Añade una cabecera CSP en la configuración de tu servidor web para ayudar a mitigar y prevenir los problemas de contenido mixto.

Para Apacheañade a .htaccess:

Header set Content-Security-Policy "upgrade-insecure-requests"

Para Nginx, añádelo a tu bloque de servidor:

add_header Content-Security-Policy "upgrade-insecure-requests";

Después de hacer los cambios, prueba a fondo tu sitio web para asegurarte de que todos los recursos se cargan correctamente a través de HTTPS y de que no hay advertencias de contenido mixto.

Consulta los foros de la comunidad SSL/TLS

Los problemas SSL/TLS complejos pueden requerir conocimientos especializados o técnicas de solución de problemas.

Participar en los foros de la comunidad te permite aprovechar la experiencia colectiva de los profesionales de la seguridad web, ofreciendo ideas y soluciones que pueden no estar fácilmente disponibles a través de las guías de solución de problemas estándar.

Comprobación del Nombre Alternativo del Sujeto (SAN) en los certificados SSL

El campo Nombre alternativo del sujeto (SAN) en los certificados SSL permite que un único certificado proporcione cobertura a varios nombres de dominio o subdominios.

Esto es especialmente útil para las organizaciones que gestionan múltiples servicios en varios dominios y subdominios, pero quieren simplificar la gestión de sus certificados SSL.

Puede producirse un error SSL si un usuario intenta acceder a un sitio web utilizando un nombre de dominio o subdominio que no figura en el campo SAN del certificado SSL del sitio web.

Comprobando el campo SAN, los administradores y usuarios pueden verificar que el certificado está correctamente configurado para asegurar todas las variaciones de dominio necesarias, evitando así errores de desajuste.

Utilizar un navegador web

- Abre tu navegador y ve al sitio web cuyo certificado SSL deseas comprobar.

- Haz clic en el icono del candado de la barra de direcciones, seguido de una opción de menú que suele decir algo así como «Certificado» (la redacción exacta puede variar según el navegador).

- En la ventana del certificado, busca la pestaña «Detalles» y desplázate por la lista de campos hasta que encuentres «Nombre alternativo del sujeto».

- Bajo el campo SAN, verás una lista de nombres de dominio y posiblemente de direcciones IP.

Comprueba que el nombre de dominio que utilizas para acceder al sitio web aparece en la lista.

Si no lo está, es probable que ésta sea la causa de los errores de verificación SSL que estés experimentando.

Utilizar herramientas online

Varios servicios en línea te permiten comprobar los detalles del certificado SSL de un sitio web, incluido el campo SAN.

- Busca «SSL Checker» o «SSL Certificate Checker» en un buscador.

- Una vez que hayas elegido la herramienta SSL Checker, introduce el nombre de dominio del sitio web que estás investigando en el campo correspondiente y envíalo para su comprobación.

La herramienta generará un informe detallando las propiedades del certificado SSL, incluido el campo SAN.

Consulta este informe para ver todos los nombres de dominio que cubre el certificado.

Conclusión

Los fallos en la verificación de certificados SSL pueden socavar la seguridad y la accesibilidad de los sitios web, pero pueden abordarse eficazmente mediante una combinación de vigilancia por parte de los usuarios y diligencia por parte de los administradores.

Los usuarios pueden garantizar una experiencia de navegación segura manteniendo actualizados sus navegadores, configurando con precisión la fecha y la hora de su sistema, borrando la caché y las cookies, ajustando la configuración del antivirus y del DNS, y comprendiendo los riesgos de eludir las advertencias de seguridad.

Los administradores de sitios web, por su parte, deben mantener certificados SSL válidos y correctamente configurados, elegir CA de buena reputación, implementar protocolos y cifrados seguros, y asegurarse de que sus sitios web están libres de contenido mixto y otros errores de configuración.

Al seguir estas buenas prácticas, tanto los usuarios como los administradores contribuyen a una Internet más segura.

Say goodbye to website errors

Achieve peace of mind with 99.99% uptime on 10Web Managed

WordPress Hosting, powered by Google Cloud.